Getty Images

Depuis plus d’une décennie, nous recevons des promesses qu’un monde sans mots de passe approche à grands pas, et pourtant, année après année, ce nirvana de la sécurité s’est avéré insaisissable. Maintenant, pour la première fois, une forme pratique d’authentification sans mot de passe est sur le point d’être mise à la disposition du grand public sous la forme d’une norme adoptée par Apple, Google et Microsoft qui autorise les clés de passe sur les plates-formes et sur les services.

Dans le passé, les schémas poussés de suppression de mot de passe ont rencontré une foule de problèmes. L’un des principaux inconvénients était l’absence d’un mécanisme de récupération viable lorsque quelqu’un perdait le contrôle des numéros de téléphone ou des codes physiques et des téléphones associés à un compte. Une autre limitation est que la plupart des solutions ne parviennent finalement pas à être, en fait, véritablement sans mot de passe. Au lieu de cela, ils ont donné aux utilisateurs la possibilité de se connecter avec un scan du visage ou des empreintes digitales, mais ces systèmes sont finalement revenus à un mot de passe, ce qui signifie hameçonnage, réutilisation du mot de passe et oubli des codes d’accès – toutes les raisons pour lesquelles nous détestions les mots de passe au départ – pourquoi ne pas partir.

nouvelle approche

Ce qui est différent cette fois, c’est qu’Apple, Google et Microsoft semblent tous collaborer sur la même solution bien définie. Non seulement cela, mais la solution est plus simple que jamais pour les utilisateurs, et elle est moins chère pour les gros services comme Github et Facebook. Il a également été méticuleusement conçu et revu par des experts en authentification et en sécurité.

alliance vidéo

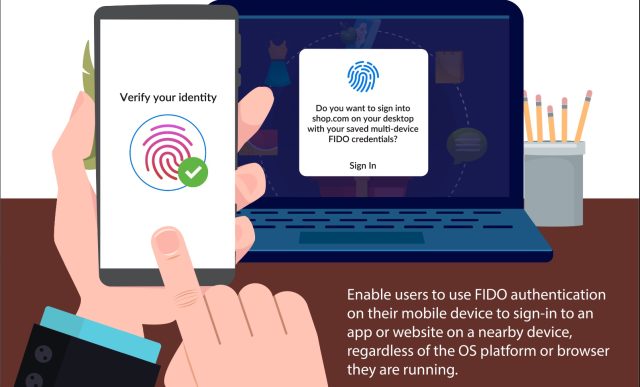

Les méthodes d’authentification multi-facteurs (MFA) existantes ont fait des progrès significatifs au cours des cinq dernières années. Google, par exemple, me permet de télécharger une application iOS ou Android que j’utilise comme deuxième facteur lorsque je me connecte à mon compte Google à partir d’un nouvel appareil. Basé sur CTAP – abréviation de Client pour protocole d’authentification—Ce système utilise la technologie Bluetooth pour s’assurer que le téléphone est proche du nouvel appareil et que le nouvel appareil est, en fait, connecté à Google et non à un site se faisant passer pour Google. Cela signifie qu’il est incorruptible. La norme garantit que le secret de cryptage stocké sur le téléphone ne peut pas être extrait.

Google fournit également un fichier Programme de protection avancée Nécessite des clés physiques sous la forme d’un dongle autonome ou de téléphones d’utilisateurs finaux pour authentifier les connexions à partir de nouveaux appareils.

La grande limitation est maintenant que l’authentification sans mot de passe et l’authentification MFA sont déployées différemment – voire pas du tout – par chaque fournisseur de services. Certains fournisseurs, comme la plupart des banques et des services financiers, envoient encore des mots de passe à usage unique par SMS ou par e-mail. Réalisant que ce ne sont pas des moyens sûrs de transmettre des secrets sensibles à la sécurité, de nombreux services sont passés à une méthode connue sous le nom de TOTP, qui est un acronyme pour Mot de passe à usage unique basé sur le temps– pour permettre l’ajout d’un deuxième facteur, qui augmente effectivement le mot de passe d’un facteur de « quelque chose que j’ai ».

Les clés de sécurité physiques et les TOTP, et dans une moindre mesure l’authentification à deux facteurs par SMS et e-mail constituent une avancée importante, mais trois limitations majeures subsistent. Tout d’abord, les TOTP sont générés via des applications d’authentification et envoyés par SMS ou par e-mail trichable, de la même manière que les mots de passe normaux. Deuxièmement, chaque service possède sa propre plate-forme MFA fermée. Cela signifie que même lorsqu’il utilise des formes non séparables de MFA – telles que des clés physiques autonomes ou des clés basées sur le téléphone – l’utilisateur a besoin d’une clé distincte pour Google, Microsoft et toutes les autres propriétés Internet. Pour aggraver les choses, chaque plate-forme de système d’exploitation dispose de mécanismes différents pour implémenter l’AMF.

Ces problèmes cèdent la place à un troisième problème : le manque d’utilisation pour la plupart des utilisateurs finaux et le coût et la complexité contre-intuitifs que chaque service rencontre lorsqu’il essaie d’offrir l’authentification MFA.